LockBot 2.0 wird zu LockFile Ransomware – twenty20photos/Envato

Hacker verbessern ständig ihre Angriffsmechanismen, um sich einen Vorteil gegenüber der Cybersicherheit zu verschaffen. Manchmal handelt es sich dabei um neue Malware; in anderen Fällen bedeutet dies, iterative Anpassungen an zuvor erfolgreicher Malware vorzunehmen, um neue Schwachstellen auszunutzen oder neue Angriffstechniken einzusetzen, um unzureichend vorbereitete Netzwerkumgebungen zu umgehen und zu durchbrechen.

Ransomware ist eine der größten Bedrohungen für Unternehmen, wobei DarkSide, WastedLocker und viele andere ihre Spuren in der internationalen Geschäftslandschaft hinterlassen haben.

In diesem Beitrag bieten wir Ihnen eine Analyse einer aufkommenden Ransomware-Variante namens LockFile, die aus Lockbit 2.0 hervorgegangen ist und mit neuen Angriffstechniken Sicherheitsmaßnahmen durchbrochen hat.

Die einzigartige Verschlüsselung von LockFile

Die meiste Ransomware funktioniert auf eine ähnliche Art und Weise. Sie generiert einen Verschlüsselungsschlüssel und verwendet ihn, um die gesamte Binärdatei einer Datei zu verschlüsseln, wodurch alle Daten beschädigt werden.

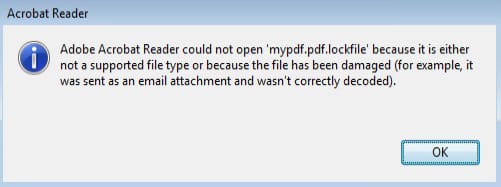

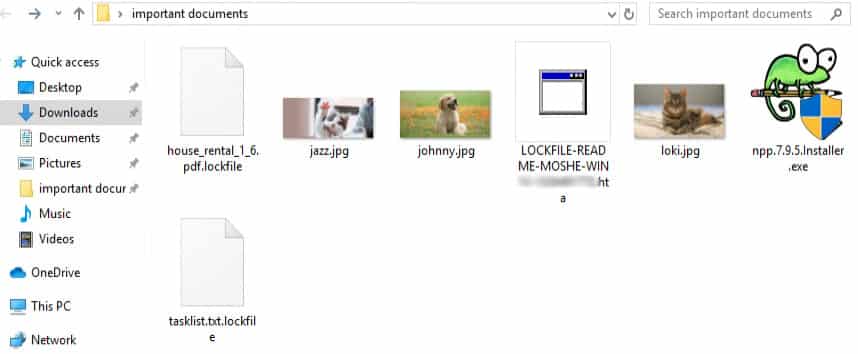

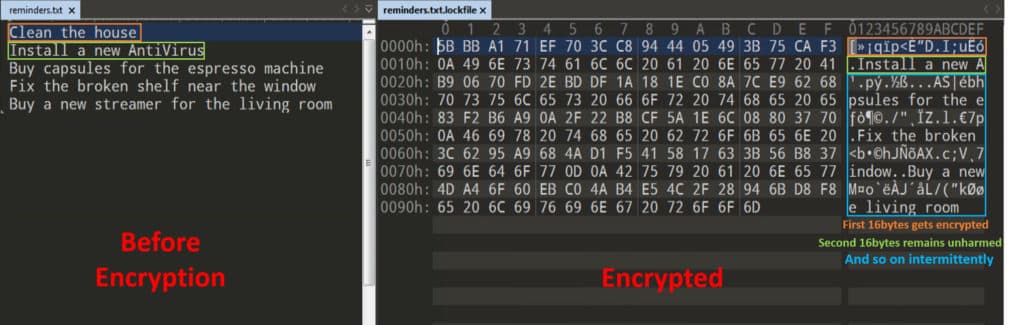

Lockfile funktioniert anders. Anstatt die gesamte Datei zu verschlüsseln, werden zeitweise 16 Bytes gleichzeitig verschlüsselt. Bei Textdaten bedeutet dies, dass ein Teil der Datei lesbar bleibt. Bei Dateien, bei denen die Struktur wichtig ist (z. B. ein PDF), wird die Datei beschädigt und unbrauchbar.

Darüber hinaus verschlüsselt die LockFile-Ransomware bestimmte Dateierweiterungen (z. B. .exe und .dll) nicht, ein häufiges Verhalten bei einer Vielzahl von Ransomware. Der Zweck dieser Verschlüsselungstechnik besteht darin, das Betriebssystem des Opfers weiterhin funktionsfähig zu halten, wenn auch nur durch die Verwendung beschädigter Daten, um sicherzustellen, dass das infizierte Unternehmen das Lösegeld zahlt.

Ein Aspekt von LockFile, der es von anderer Ransomware unterscheidet, besteht darin, dass es keine Bilddateien (jpeg, bmp, giff, jpg) angreift. Dies ist ein kurioser Ansatz.

Welche Strategie steckt hinter der Verschlüsselung?

Um die Denkweise hinter der Verschlüsselung nur eines Teils und nicht der gesamten Datei zu verstehen, stellen Sie sich eine Datei wie ein riesiges Puzzle vor. Wenn Sie die Datei verschlüsseln, verwürfeln Sie das Puzzle-Bild so weit, dass Sie das Original nicht mehr erkennen können. An diesem Punkt konnte niemand dazu verleitet werden, zu denken, dass dies ein legitimes Rätsel sei.

Was aber, wenn ein Großteil des Puzzles unangetastet bliebe? Ohne sorgfältige Prüfung werden Sie es möglicherweise nicht bemerken. Daher kann es durchaus sein, dass nur ein Teil dieser Dateien absichtlich verschlüsselt ist, um die Bedrohung zu verschleiern. Wenn eine vollständige Datei verschlüsselt ist, lässt sich leicht feststellen, dass die Datei manipuliert wurde. Die Verwendung von intermittierender Verschlüsselung kann jedoch eine neue Taktik sein, um eine Erkennung zu vermeiden.

Wer steckt also hinter dieser neuen Ransomware?

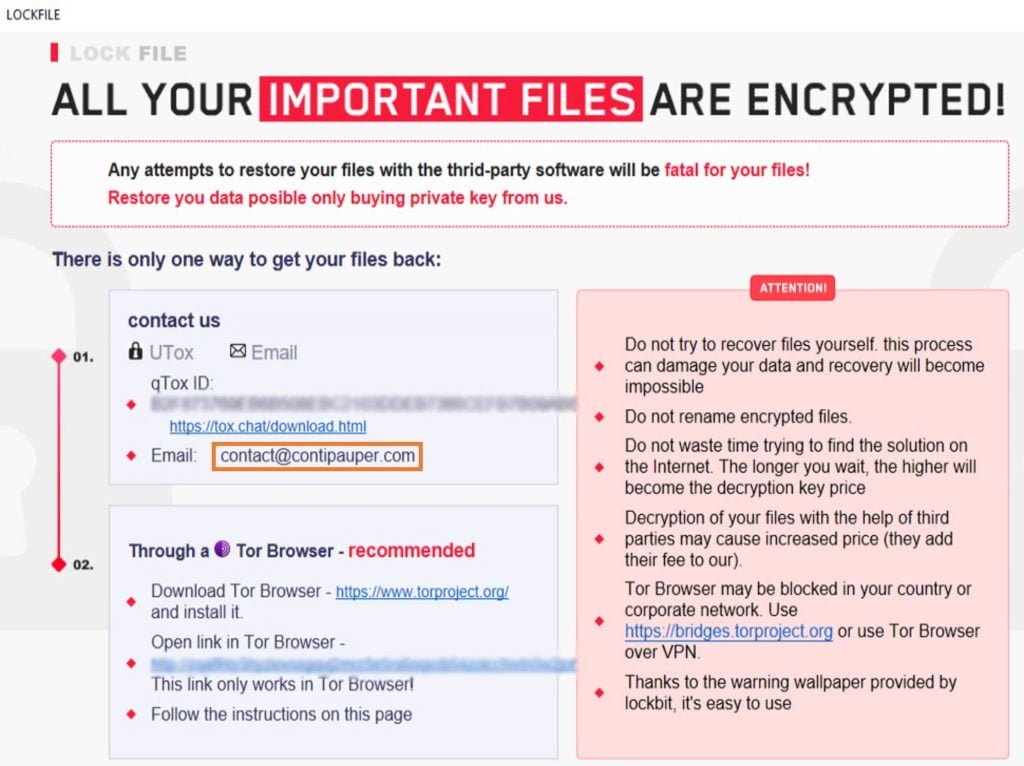

Einige spekulieren, dass die Conti-Ransomware-Bande aufgrund der E-Mail-Adresse in der Lösegeldforderung (contact@contipauper.com) verantwortlich ist.

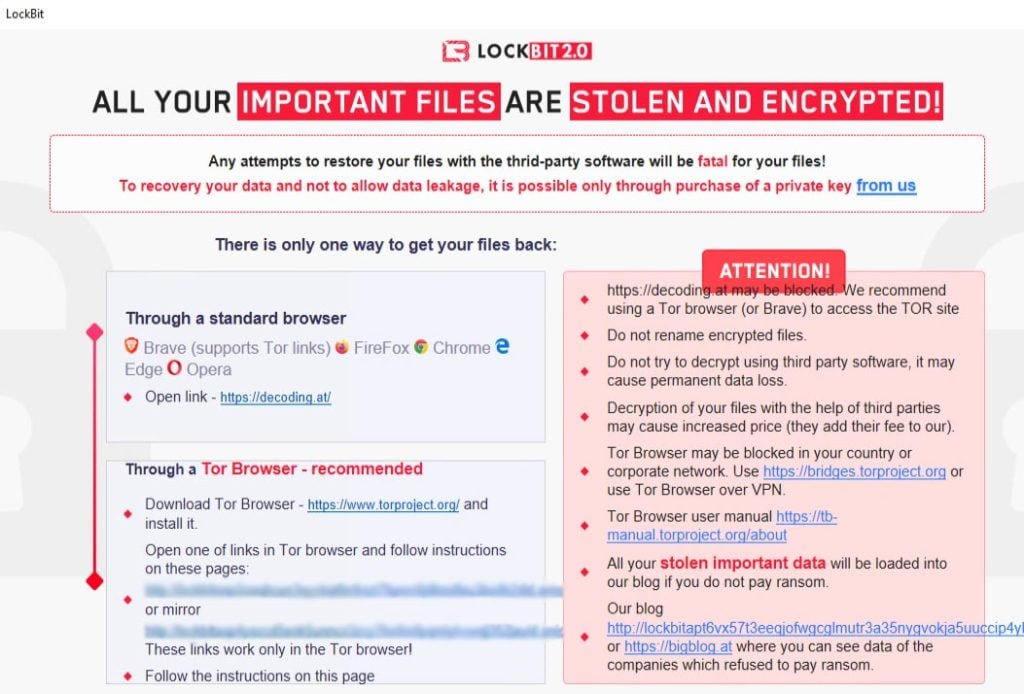

Aber eine genaue Untersuchung der Notiz zeigt eine auffallende Ähnlichkeit mit der in LockBit 2.0 verwendeten Notiz.

Obwohl die Lösegeldforderung fast identisch ist (Schriftart, Farben und Formatierung sind gleich), verwendet LockBit 2.0 32-Bit-Dateien, während alle LockFile-Beispiele, die wir gefunden haben, 64-Bit waren. Die 64-Bit-Payload-Lockfile schränkt den Zielbereich potenzieller Opfer ein, da 64-Bit auf Maschinen mit älteren Betriebssystemen oder 32-Bit-Betriebssystemen nicht funktioniert.

Dies ist interessant, da Hacker es in der Regel vorziehen, einen größeren Umfang zu behalten und ihre Ziele nicht auf bestimmte Betriebssystemarchitekturen zu beschränken. Vielleicht hatten die Entwickler von Lockfile während des Entwicklungsprozesses Performance-Aspekte im Hinterkopf, die zu dieser Entscheidung geführt haben?

LockBit 2.0 und LockFile: Was sind die Unterschiede?

Es gibt drei weitere bemerkenswerte ‚Features‘, die LockBit 2.0 und LockFile unterscheiden:

- LockBit 2.0 verwendet nicht die einzigartige intermittierende Verschlüsselung, die wir in LockFile gesehen haben.

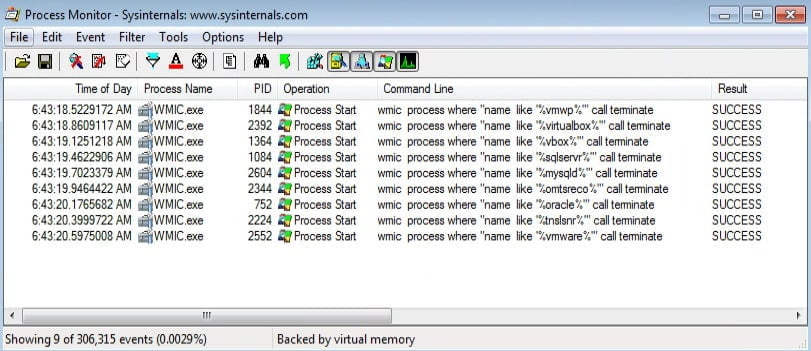

- LockBit 2.0 verwendet wmic.exe nur zum Löschen von Schattenkopien, während wir in LockFile ihre umfassende Verwendung zum Beenden von Prozessen im Zusammenhang mit Datenbanken gesehen haben, mit denen die Maschine verbunden ist.

- LockBit 2.0 verschlüsselte die Bilder des Opfers, während LockFile keine Bildverschlüsselung durchführte.

Minderung der Bedrohung

Laut Quellen, die mit der Infektionskette der Bedrohungen vertraut sind, verwendet die neueste Version der Ransomware zwei sehr neue Angriffsvektoren:

- ProxyShellSicherheitsanfälligkeit – auf Microsoft Exchange-Servern

- Remotecodeausführung PetitPotam NTLM-Relay-Angriff – neue Technik zur Durchführung eines NTLM-Relay-Angriffs

Um die ProxyShell-Schwachstellen zu mindern, muss man einfach die Exchange-Server patchen. (CVE-2021-31207, 2021-33473, 2021-34523, 2021-31206)

Die Eindämmung des PetitPotam erfordert mehr als nur das Herunterladen eines Patches – es erfordert die Befolgung eines von Microsoft veröffentlichten Leitfadens, der zuerst einen Benutzer darüber informiert, ob er betroffen ist und Details zur Konfiguration der Domänencontroller zur Abwehr dieses Angriffsvektors beinhaltet.

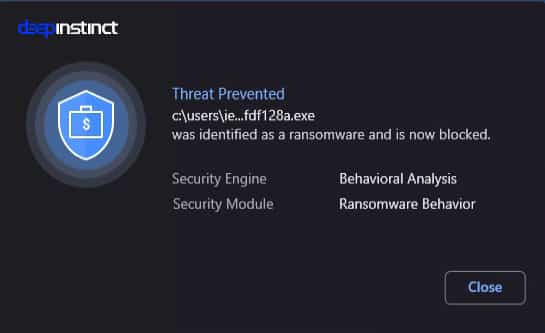

Wie Deep Instinct LockFile stoppte

Hacker werden weiterhin Fehler finden und ausgeklügelte Methoden entwickeln, um Ihre Umgebung anzugreifen. Es liegt an uns allen, immer einen Schritt voraus zu sein.

Wenn es darum geht, die LockFile-Ransomware zu verhindern, ist Deep Instinct die Antwort. Wir erkennen das Ganze vor der Ausführung – ohne Updates oder Modifikationen an unserem Produkt.

Wenn Sie mehr über unsere Ransomware Prevention Funktionen lernen möchten, würden wir uns freuen, Sie zu einer kostenlosen Demo einzuladen.