Mehr als ein Buzzword:

Secure by design bedeutet eine umfassende Revision konventioneller Sicherheitsmaßnahmen.

Da die Zusammenarbeit und der gesamte Business-Alltag heute überwiegend online stattfinden, ist die Cyber-Sicherheit für Unternehmen von entscheidender Bedeutung. Aber zu viele Unternehmen verlassen sich auf ungeschützte „gesicherte“ Systeme, die umfangreiche Wartungsarbeiten und Kompatibilitätsprüfungen erfordern, anstatt sich für „secure-by-design“ Optionen zu entscheiden. Worin besteht also die Differenzierung, ist der Unterschied unbedeutend oder ist das eine wirklich sicherer als das andere?

In der Realität ist es so, dass ein sicheres System zwar theoretisch vor böswilligen Akteuren geschützt werden kann, die Hersteller aber oft nicht sicherstellen, dass alle Teile Ihrer Kommunikation sicher sind, was zu kritischen Schwachstellen führt. Dies führt zu folgenden Ergebnissen.

Gesicherte Systeme

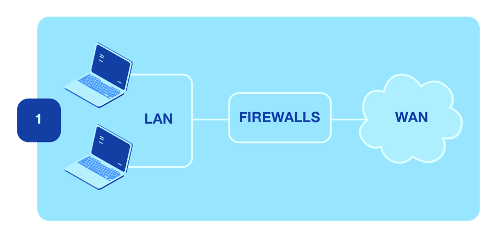

Viele gesicherte Systeme sind wie folgt aufgebaut:

Wie hier ersichtlich erfolgt die zusätzliche Absicherung des Systems über eine Firewall. In diesem Fall ist das Level an Sicherheit nur so gut wie die Konfiguration der Firewall.

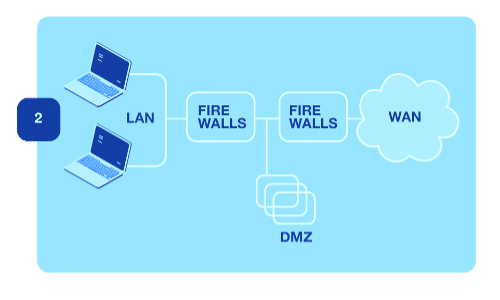

Um das System ein wenig komplexer zu gestalten, können wir eine DMZ einrichten, einen Bereich, auf den zugegriffen werden kann, ohne auf das Haupt-WAN zuzugreifen.

In diesem Fall müssen die beiden Firewalls perfekt konfiguriert sein, um den Datenverkehr durchzulassen. Und wenn Sie sich an den branchenüblichen Standard halten, Firewalls von verschiedenen Herstellern zu verwenden, verdoppelt sich die Wahrscheinlichkeit einer Fehlkonfiguration, was den Zugang für legitime Nutzer erschwert.

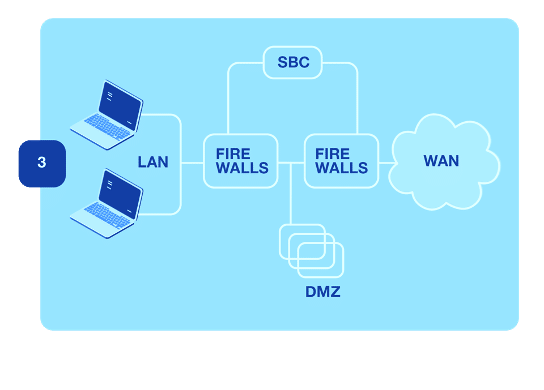

In beiden Fällen werden die Firewalls einer bestehenden Architektur vorgeschaltet – ein Beispiel für ein gesichertes System. Man kann auch einen SBC hinzufügen, der den VoIP-Verkehr durchlässt. Dieser muss ebenfalls so konfiguriert sein, dass er auf die beiden Firewalls und alle Systemkomponenten abgestimmt ist.

Jeder Knotenpunkt stellt eine kritische Schnittstelle dar, einen Schwachpunkt. Und es sind diese Schwachstellen, die das unberechtigte Eindringen ermöglichen.

WIE VERSAGEN SYSTEME?

Einer der häufigsten Einstiegspunkte für einen Hacker sind Benutzername und Passwort. An diese können Angreifer vor allem auf zwei Arten gelangen: durch Phishing und durch die Verwendung von Standard-Passwörtern.

Die US-amerikanische Bundesbehörde CISA (Cybersecurity & Infrastructure Security Agency) stellt fest, dass “mangelhafte Sicherheitskonfigurationen, schwache Kontrollen und andere unzureichende Praktiken der Cyber-Hygiene” es Cyber-Hackern ermöglichen, Systeme missbräuchlich zu manipulieren.

Diese beruhen auf dem Faktor Mensch, der oft Abkürzungen bei der Registrierung nimmt oder eventuell ein wenig naiv ist, wenn es um die Beantwortung von E-Mails geht. Wie jeder Administrator weiß, ist menschliches Versagen weit verbreitet, egal wie oft er die Benutzer warnt und Schulungen zu grundlegenden Sicherheitsfragen durchführt.

Und ein Benutzer mit Zugriffsberechtigungen, insbesondere ein leitender Angestellter, der diese nicht wirklich benötigt oder nicht weiß, wie er sie verwenden soll, kann zum Problemfall werden. Wenn deren Konto kompromittiert wird, sind diese Benutzer besonders gefährdet. Stellen Sie sich vor, ein Hacker würde die Kontrolle über Ihre E-Mail- oder Kommunikationssysteme erlangen und sich als Sie ausgeben?

DDoS-Angriffe sind fast genauso schlimm: Sie verhindern, dass Nutzer auf Systeme zugreifen können, indem sie Schwachstellen mit Daten überschwemmen. Laut Kaspersky, gab es allein im ersten Quartal 2022 91.052 DDoS-Angriffe (Distributed Denial of Service), von denen 44% auf Ziele in den USA, 5% auf solche in Deutschland und 4% auf solche in Großbritannien gerichtet waren.

Ein häufiger Angriffspunkt sind ältere Software- und Firmware-Versionen. Viele Geräte müssen manuell aktualisiert werden, was bedeutet, dass sie selten mit der neuesten Software laufen. Schwachstellen können es einem Hacker ermöglichen, die Kontrolle zu übernehmen.

Auch Remote-Dienste wie VPNs sind häufig Ziel von Angriffen, insbesondere an den Endpunkten. Ein kompromittierter Endpunkt bedeutet, dass böswillige Akteure Zugriff auf das gesamte System haben, was zu massiven Sicherheitsschwachstellen führt. Den meisten verfügbaren Systemen mangelt es an der notwendigen Sicherheit, um Cyberangriffe allein zu verhindern. Das heißt, dass Sie andere Formen der Cybersicherheit einbauen müssen. Das kann allerdings Inkompatibilitäten nach sich ziehen, insbesondere wenn alle Mitarbeiter plötzlich remote arbeiten müssen. VPNs können auch erfordern, dass zu Konfigurationszwecken direkter Zugang zum LAN gewährt werden muss.

Schlimmer noch: Wenn Sie VPNs einrichten, müssen Sie dies für jeden einzelnen Benutzer tun. Was bedeutet das, wenn Sie 200 Mitarbeiter migrieren müssen? All diese Probleme lassen sich möglicherweise mit genügend Zeit, Geld und Aufwand abmildern. Aber es gibt einen schnelleren, einfacheren und rundum besseren Weg.

SCHWACHSTELLEN DURCH EINEN “SECURE BY DESIGN” ANSATZ VERMEIDEN

Die britische Regierung setzt sich dafür ein, dass mit dem Internet verbundene Produkte von Anfang an mit einer hohen Sicherheit ausgestattet werden – sie sollten “secure by design” sein.

Secure by design bedeutet im Grunde, dass Security bei jedem Schritt des Systemdesign Prozesses berücksichtigt wird. Mögliche Angriffspunkte werden minimiert, sei es durch die verminderte Eingabe durch den Benutzer (und damit menschliche Fehler) oder durch eine effiziente Systemarchitektur, die keine zusätzliche Sicherheitshardware erfordert, um sicher zu sein. Gleichzeitig wird gewährleistet, dass alles einfach zu nutzen und zu installieren ist.

Am Beginn eines jeden secure-by-design Produkts stehen 2FA und SSO.

Authentifizierungen

SSO: Secure Sign-On. Dieses Verfahren basiert auf einer Vertrauensbeziehung zwischen einem Dienstleistungsanbieter und einem Identitätsanbieter (z.B. Google oder Facebook). Der SSO-Identitätsanbieter authentifiziert die Identität der Person, und diese kann sich dann entsprechend anmelden.

2FA: Zwei-Faktor-Autorisierung. Dabei kommen zwei Faktoren zum Einsatz, häufig eine Kombination aus Benutzername und Passwort sowie ein weiterer Faktor, z.B. ein Code, der an ein zuvor registriertes Gerät gesendet wird. Normalerweise verwenden SSO-Identitätsanbieter 2FA, um Nutzer zu authentifizieren, bevor sie SSO verwenden (z.B. sendet Google eine Nachricht an Ihr Android-Telefon, bevor Sie Google auf einem neuen Gerät oder Browser verwenden können).

Auf diese Weise lässt sich eine unbefugte Nutzung verhindern. Darüber hinaus machen sie umfangreiche Passwort-Sammlungen überflüssig und sorgen dafür, dass man sich nur noch einige wenige wichtige Passwörter merken muss.

Insgesamt reduzieren 2FA und SSO die erste Fehlerquelle: Passwörter.

Verschlüsselungen

Nur 17% der Unternehmen haben mehr als die Hälfte der Daten, die sie in der Cloud speichern, verschlüsselt, obwohl 40% in den 12 Monaten bis Oktober 2021 einen Angriff gemeldet haben.

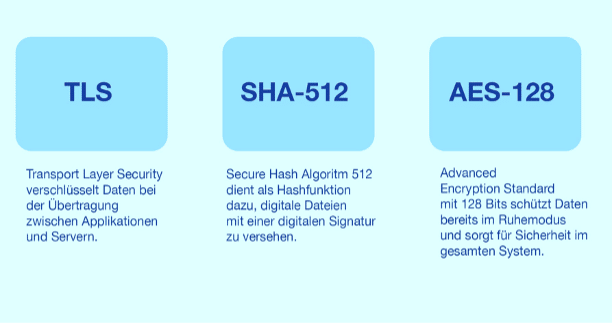

Aber es bringt wenig, anfangs auf Sicherheit zu setzen, wenn man nicht durchgehend sicher ist. Hier kommt der Punkt Verschlüsselung ins Spiel. Ein typisches Set von

Sicherheitsprotokollen könnte folgende umfassen:

In ihrer Gesamtheit machen diese Verschlüsselungsmethoden die ausgetauschten Daten für Hacker unbrauchbar, denn wenn Nachrichten abgefangen werden, sind sie in einem nicht verwertbaren Zustand. Die Verwendung mehrerer aktueller Verschlüsselungsverfahren erhöht die Komplexität der Nachrichten und erschwert so deren Entschlüsselung und Nutzung durch Unbefugte.

Die entscheidende Frage ist hier:

Schützt Ihre Kommunikationslösung durchgängig alle Daten, und zwar Voice, Video und Text? Wenn nicht, warum nicht?

Das Problem ist, dass ungesicherte Daten auf ihrem Weg durch verschiedene Systeme relativ leicht abgefangen werden können. Die Verschlüsselung während des gesamten

Prozesses verringert eine weitere Gefahrenquelle.

Der Markt für Cloud Computing wird voraussichtlich auf fast $1 Billion bis 2026 anwachsen, während es 2021 noch $445 Milliarden waren.

Über kurz oder lang wird die überwiegende Mehrheit der Telekommunikationslösungen in die Cloud wechseln, und genau hier treten die meisten Sicherheitsschwachstellen auf. Und das liegt einfach daran, dass nicht alle Cloud-Lösungen gleich sind. Dies sind die drei großen:

Im Großen und Ganzen bieten die größten Namen ähnliche Dienste unter leicht unterschiedlichen Bezeichnungen an. Zum Beispiel bieten alle die Bereitstellung von Anwendungen an: Amazon Elastic Beanstalk, Azure Cloud Services und Google App Engine. Hinzu kommen wichtige Funktionen wie die kontinuierliche Überwachung und das Abfangen von böswilligem Datenverkehr, um die Sicherheit zu gewährleisten.

Aber kleine Cloud-Lösungen und -Anbieter bieten nicht annähernd dieses Sicherheitsniveau. Und das schafft Probleme. Was passiert, wenn sie kompromittiert werden? Haben sie wirklich die Ressourcen, um Malware zu verhindern und zu überwachen? Können sie die Sicherheit so effektiv automatisieren wie die großen Drei? Noch wichtiger ist die Frage, ob sie “Out-of-the-Box” HIPAA- und DSGVO-konform sind?

Und wenn Sie an Sicherheit auf Regierungsebene interessiert sind, wie steht es um die Kompatibilität mit AWS GovCloud?

Wenn Ihr Kommunikationssystem kleine Cloud-Anbieter nutzt, ist das Ergebnis eine mangelhafte Lösung. Unabhängig davon, wie gut sie ihr System implementieren, wird die Nutzung eines unsicheren Cloud-Netzwerks zu Datenverlusten, Verstößen und gebrochenem Kundenvertrauen führen.

Aus diesem Grund muss ein “secure-by-design” Ansatz berücksichtigen, wie die Daten in der Cloud übertragen und gespeichert werden, und deshalb sind große globale Anbieter wie AWS die einzig richtige Wahl.

Hardware Lösungen

63% der Befragten einer 2019 durchgeführten Dell-Umfrage gaben an, dass sie in den vergangenen 12 Monaten mindestens einen potenziellen Sicherheitsverstoß aufgrund von Problemen bei der Hardware- oder Silizium-Sicherheit zu verzeichnen hatten. Ganze 10% berichteten von sechs oder mehr Zwischenfällen.

Jede Lösung erfordert die Einbindung von Hardware, sei es ein einfacher Laptop oder ein Telefon oder eine komplette Telefonanlage mit Tischtelefonen, Konferenzgeräten und Gateways. Eines der größten Probleme mit der Hardware besteht jedoch darin, dass viele Lösungen verschiedene Geräte von Drittanbietern verwenden, die ständig aktualisiert werden müssen und gleichzeitig mit dem Gesamtsystem kompatibel bleiben müssen.

Jedes Endgerät eines Drittanbieters stellt wiederum eine potenzielle Fehlerquelle dar, da zahlreiche potenzielle Systemschwachstellen oder Inkompatibilitäten auftreten können.

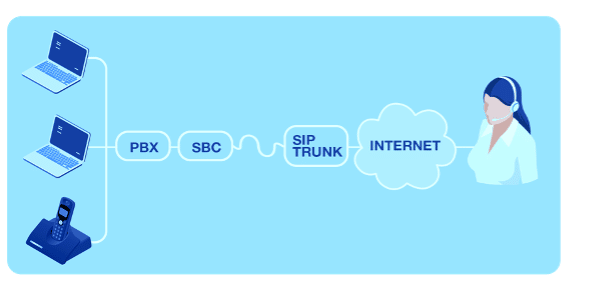

Ein typisches System mit einer konventionellen IP-Telefonanlage sieht wie folgt aus:

Endgerät → TK-Anlage → SBC → SIP Trunk → Internet → Anrufer

Gut möglich, dass alle Komponenten von verschiedenen Herstellern bereitgestellt werden, was das Risiko eines ev. Systemversagens erhöht. Die meisten Lösungen versuchen dies zu umgehen, indem sie eine Art Zertifizierungsverfahren anbieten, aber viele sind dennoch der Willkür der Drittanbieter ausgesetzt. In einigen Fällen hat sich gezeigt, dass Hardware von Drittanbietern, wie etwa jene von Yealink, Daten an vierte Parteien zurücksendet.

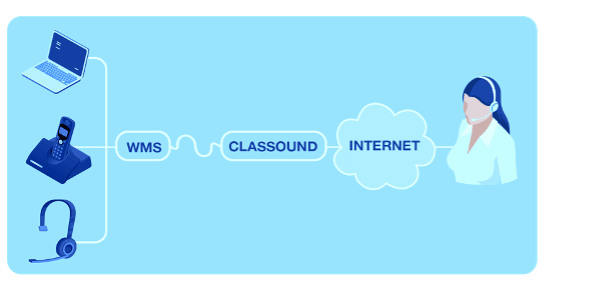

Eine gute Telefonielösung sollte so viel Hardware wie möglich überflüssig machen, vorzugsweise ohne SBCs und mit eigenen zertifizierten Endgeräten. Wenn alles innerhalb einer einzigen Lösung kompatibel ist, lassen sich viele potenzielle Probleme bereits im

Vorfeld lösen.

Die Wildix Lösung sieht so aus:

Alles ist so konzipiert, dass es aufeinander abgestimmt ist, wodurch das Risiko von Inkompatibilitäten und allgemeinen Problemen verringert wird. Darüber hinaus ist die Wahrscheinlichkeit eines unbefugten Zugriffs wesentlich geringer.

Die Frage ist also folgende: Benötigt Ihr Kommunikationssystem zahlreiche separate Bestandteile von verschiedenen Herstellern, um überhaupt mit anderen Personen kommunizieren zu können? Warum braucht es dieses Maß an Komplexität?

Eine gute secure-by-design Lösung verringert diese Komplexität.

Basis Technologien

Hinter jedem System steckt eine schwindelerregende Vielfalt an Technologien. Wir haben bereits einige angesprochen, aber die meisten sind das Ergebnis einer Mischung aus proprietären Technologien und Open-Source-Lösungen.

Es ist wichtig zu wissen, dass Open-Source-Lösungen nicht unsicher sind; jeder kann den Quellcode untersuchen und auf Schwachstellen prüfen. Diese Schwachstellen werden in der Regel schnell gepatcht und behoben.

Proprietäre Systeme mögen zwar sicher sein, aber sie sind nicht so leicht zu überprüfen. Das kann gut sein, es kann aber auch schlecht sein. Das hängt von den jeweiligen

Designprinzipien ab.

Sichere Systeme müssen sich jedoch an solide Designprinzipien halten. Die Verwendung von WebRTC in Wildix Systemen zum Beispiel bedeutet, dass keine Downloads erforderlich sind, was zu einem viel saubereren, einfacher zu handhabenden Einrichtungsprozess führt.

System Monitoring

Selbst ein höchsten Sicherheitsstandards entsprechendes System erfordert eine gewisse Form der Überwachung. Gute secure-by-design Prinzipien berücksichtigen, dass das Risiko des unbefugten Eindringens immer gegeben ist. Das erfordert Maßnahmen wie:

- Automatische Warnmeldungen für alle von der Telefonanlage verwalteten Endgeräte

- Warnungen bei Angriffen, die von innerhalb des Systems ausgehen

- Integrationen mit gängiger Überwachungssoftware, wie Zabbix

- Verhaltensbasierte Warnungen, wo es möglich ist

Als lokaler MSP müssen Sie sicherstellen, dass Ihre Daten geschützt sind und dass die von Ihnen installierten Systeme angemessen überwacht werden. Secure-by-design Systeme sind entweder integriert oder ermöglichen das einfache Hinzufügen von Überwachungstools ohne großen Aufwand.

In diesem speziellen Fall unterscheiden sich secure-by-design Systeme nicht so sehr von gesicherten Systemen, obwohl viele gesicherte Systeme nicht automatisch Überwachungsfunktionen oder Automatisierungen enthalten.

Bei 82% der Sicherheitsverstöße war der Faktor Mensch beteiligt, etwa durch Social Attacks, Versäumnisse und Fehlverhalten, laut dem Verizon Data Breach Report 2022. Vieles davon könnte durch besseres User Design verhindert werden.

User Design

Ein oft übersehener Punkt der Sicherheit ist, dass es für den Nutzer einfach bleiben sollte, die Vorgaben von sich aus einzuhalten.

Im Jahr 2018 gab es eine Raketenübung für Staatsbedienstete auf Hawaii. Leider führte diese Übung dazu, dass ein einzelner Staatsbediensteter einen Alarm auslöste, der falsch verstanden wurde, und es dauerte relativ lange, bis der Alarm wieder aufgehoben wurde.

Ein Kernproblem war, dass das System an viel zu vielen Stellen versagen konnte. Jede beliebige Person in der Einsatzzentrale konnte den Alarm auslösen, und es war nicht erforderlich, dass eine zweite Person die Situation prüfte und sich einschaltete. Die Verfahren zur Erkennung eines Angriffs waren vage, und es gab keine Vorbereitungen, was im Falle eines Fehlalarms zu tun war.

All dies führte dazu, dass die Hawaiianer über 40 Minuten lang glaubten, sie seien einer unmittelbaren nuklearen Bedrohung ausgesetzt.

Dies zeigt, dass unzureichende Prozesse und persönliches Ermessen so weit wie möglich aus wichtigen Abläufen ausgeklammert werden sollten, insbesondere wenn es um die Sicherheit geht. Unter dem Gesichtspunkt der Sicherheit sollte ein guter Prozess:

- Sicherstellen, dass die Bedrohung echt ist, durch klar festgelegte Prozesse (inkl. der Datenvalidierung)

- Erfordern, dass die Bestätigung durch zwei Personen erfolgt (grundsätzlich 2FA)

- Versenden der Warnung über festgelegte Kommunikationswege

- Sicherstellen, dass klare Abläufe vorhanden sind, um die Warnung über ein einfach zu bedienendes System zu löschen (Widerruf)

Die Sicherheit des früheren Systems verlangte von den Benutzern, dass sie in jeder Phase unfehlbar sind – und das ist einfach nicht der Fall.

Das Gleiche gilt für Hardware oder Software. Wenig intuitive Benutzeroberflächen erschweren es den Benutzern, sich an die Vorschriften zu halten, v.a. wenn diese Systeme schwer zu installieren sind. Aus logistischen und praktischen Gründen werden Abkürzungen gewählt, wie etwa die Verwendung von Standard-Passwörtern oder weniger sichere Systeme, damit sie miteinander kommunizieren können.

Und wenn diese Abkürzungen vom Normalanwender genutzt werden können, fangen die

Probleme erst richtig an. Selbst einfache Dinge wie Zugangskontrolllisten zur Schadensbegrenzung fehlen oft in vielen “abgesicherten” Lösungen.

Ein Kommunikationssystem, das sich darauf verlässt, dass die Benutzer bei jedem Schritt mustergültig agieren, wird scheitern. Die menschliche Komponente darf nie außer Acht gelassen werden. Der Faktor Mensch ist der Grund dafür, weshalb Phishing- und andere Hacking-Versuche regelmäßig erfolgreich sind.

Letztlich sind “secure-by-design” Lösungen viel effektiver als bloß gesicherte Systeme – die Security ist weitgehend eingebaut. Und wenn Sie sich für das komplette Wildix Ökosystem entscheiden, erhalten Sie all die integrierte Sicherheit bereits ‘out of the box’.

Unsere Lösungen sind secure by design und somit der Königsweg für mehr Cybersicherheit.