Cybersecurity im Gesundheitswesen – Rawpixel/Envato

Die Gesundheitsbranche ist nicht immun gegen Ransomware und rückt immer stärker ins Visier von Cyberkriminellen. Cybersecurity im Gesundheitswesen gewinnt somit immer mehr an Bedeutung.

Schätzungen zufolge kosteten Ransomware- Angriffe die Branche im Jahr 2020 21 Milliarden US-Dollar, wobei 92 bekannte Ransomware-Angriffe mehr als 600 verschiedene Gesundheitsorganisationen betrafen und mehr als 18 Millionen Patientenakten gefährdeten.

AvosLocker ist eine der neuen Ransomware-Varianten, die speziell auf Gesundheitsorganisationen ausgerichtet ist. Im Gegensatz zu anderen Ransomware-Varianten, die ein Netzwerk infizieren und sofort die Funktionalität lahmlegen, verschlüsselt AvosLocker langsam jede Datei in einem Eingabeaufforderungsfenster auf dem Bildschirm des Benutzers, was bei der Systemübernahme einen hohen psychologischen Schaden anrichtet. Betroffene sehen in Echtzeit, was mit ihrer Umgebung passiert – aber sie können nichts tun, um den Angriff zu verhindern.

Diese Ransomware ist sehr effizient in dem, was sie tut, obwohl sie Analysetools nicht abtötet. Tatsächlich konnte ProcMon (Process Monitor) die gesamte Erfassung aus dem Verschlüsselungsprozess speichern. Dies unterscheidet sich von anderen Ransomware-Stämmen, die als Gegenmaßnahme die Installation oder Ausführung von Tools und Programmen blockieren.

Eine weitere aktuelle Bedrohung für den Gesundheitssektor ist HIVE, das seit seinem ersten Erscheinen im Juni 2021 kleine Wellen schlug. Genau wie Lockbit 2.0 und REvil handelt es sich um eine doppelte erpressungsbasierte Ransomware, die stark auf Cobalt Strike Beacon für die C2-Funktionen angewiesen ist.

Als Teil des Lösegeldprozesses legt HIVE eine Batch-Datei namens „Shadow.bat“ ab, die alle Schattenkopien löscht und sich dann selbst von der Maschine entfernt. Dies soll eine Systemwiederherstellung verhindern. Wenn Ihre Organisation keine externen Backups hat, sind Sie für den Zugriff auf Ihre Daten auf das Entschlüsselungsdienstprogramm angewiesen.

Diese Ransomware verwendet auch die gleichen psychologischen Tricks wie AvosLocker, indem sie die Betroffenen dazu bringt, die Verschlüsselung all ihrer Dateien live über ein Befehlsfenster zu beobachten. Im Gegensatz zu AvosLocker werden laufende Anwendungen wie ProcMon und andere Analyseprogramme jedoch vollständig beendet.

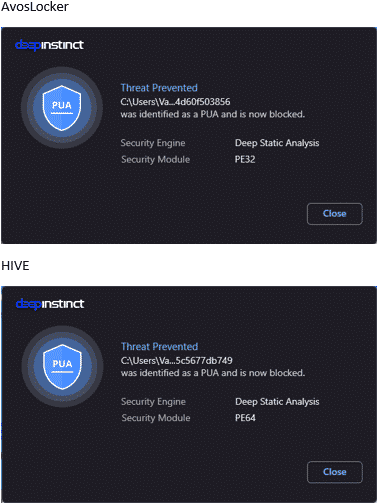

Wenn es darum geht, die Ransomware rechtzeitig zu verhindern, ist Deep Instinct die Antwort. Wir erkennen das Ganze vor der Ausführung – ohne Updates oder Modifikationen an unserem Produkt.

Weiter unten sehen Sie, wie Deep Instinct AvosLocker und HIVE vor der Ausführung erkannt und gestoppt hat. Wenn Sie mehr über unsere Ransomware Prevention Funktionen lernen möchten, würden wir uns freuen, Sie zu einer kostenlosen Demo einzuladen.

Schätzungen zufolge kosteten Ransomware- Angriffe die Branche im Jahr 2020 21 Milliarden US-Dollar, wobei 92 bekannte Ransomware-Angriffe mehr als 600 verschiedene Gesundheitsorganisationen betrafen und mehr als 18 Millionen Patientenakten gefährdeten.

Cybersecurity im Gesundheitswesen

Die Angriffe haben immer schwerwiegende Folgen für Patienten, medizinisches Personal, die Gesundheit und das Wohlergehen der Organisation. Und da Cyberkriminelle beginnen, den Zielradius ihrer Angriffe auf der Suche nach anfälligen Zielen zu erweitern, könnten noch mehr Netzwerke, Krankenhäuser und Kliniken ins Fadenkreuz geraten.AvosLocker ist eine der neuen Ransomware-Varianten, die speziell auf Gesundheitsorganisationen ausgerichtet ist. Im Gegensatz zu anderen Ransomware-Varianten, die ein Netzwerk infizieren und sofort die Funktionalität lahmlegen, verschlüsselt AvosLocker langsam jede Datei in einem Eingabeaufforderungsfenster auf dem Bildschirm des Benutzers, was bei der Systemübernahme einen hohen psychologischen Schaden anrichtet. Betroffene sehen in Echtzeit, was mit ihrer Umgebung passiert – aber sie können nichts tun, um den Angriff zu verhindern.

Diese Ransomware ist sehr effizient in dem, was sie tut, obwohl sie Analysetools nicht abtötet. Tatsächlich konnte ProcMon (Process Monitor) die gesamte Erfassung aus dem Verschlüsselungsprozess speichern. Dies unterscheidet sich von anderen Ransomware-Stämmen, die als Gegenmaßnahme die Installation oder Ausführung von Tools und Programmen blockieren.

Eine weitere aktuelle Bedrohung für den Gesundheitssektor ist HIVE, das seit seinem ersten Erscheinen im Juni 2021 kleine Wellen schlug. Genau wie Lockbit 2.0 und REvil handelt es sich um eine doppelte erpressungsbasierte Ransomware, die stark auf Cobalt Strike Beacon für die C2-Funktionen angewiesen ist.

HIVE und das Memorial Health System

HIVE war für die Angriffe an den Krankenhäusern des Memorial Health Systems in der Gegend von Ohio im August verantwortlich und das FBI warnt jetzt weitere Krankenhäuser, sich auf ähnliche Angriffe vorzubereiten.Als Teil des Lösegeldprozesses legt HIVE eine Batch-Datei namens „Shadow.bat“ ab, die alle Schattenkopien löscht und sich dann selbst von der Maschine entfernt. Dies soll eine Systemwiederherstellung verhindern. Wenn Ihre Organisation keine externen Backups hat, sind Sie für den Zugriff auf Ihre Daten auf das Entschlüsselungsdienstprogramm angewiesen.

Diese Ransomware verwendet auch die gleichen psychologischen Tricks wie AvosLocker, indem sie die Betroffenen dazu bringt, die Verschlüsselung all ihrer Dateien live über ein Befehlsfenster zu beobachten. Im Gegensatz zu AvosLocker werden laufende Anwendungen wie ProcMon und andere Analyseprogramme jedoch vollständig beendet.

Umfassender Schutz vor der HIVE Ransomware

Während viele Organisationen im Gesundheitswesen gründliche Schritte unternommen haben, um ihre Sicherheit auf ein neues Level zu hieven und sich gegen Malware und andere Bedrohungen zu schützen, stellt HIVE Sicherheitsexperten vor neue Herausforderungen.Wenn es darum geht, die Ransomware rechtzeitig zu verhindern, ist Deep Instinct die Antwort. Wir erkennen das Ganze vor der Ausführung – ohne Updates oder Modifikationen an unserem Produkt.

Weiter unten sehen Sie, wie Deep Instinct AvosLocker und HIVE vor der Ausführung erkannt und gestoppt hat. Wenn Sie mehr über unsere Ransomware Prevention Funktionen lernen möchten, würden wir uns freuen, Sie zu einer kostenlosen Demo einzuladen.