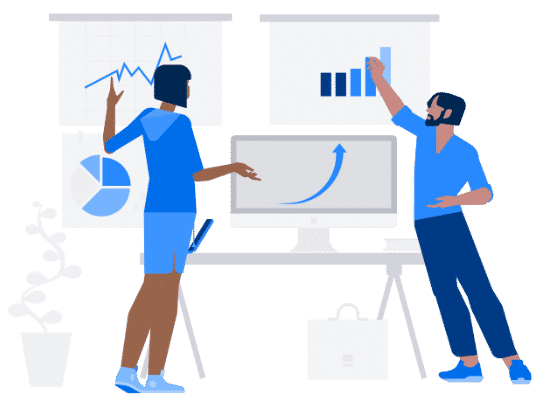

Selbst designtes Deep Learning Framework

Darum ist Deep Learning überlegen

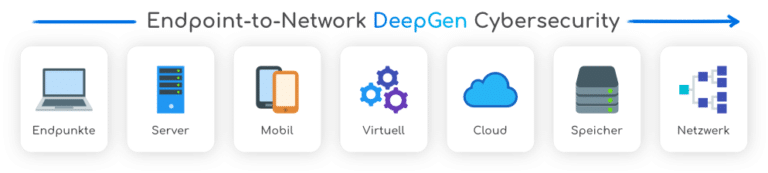

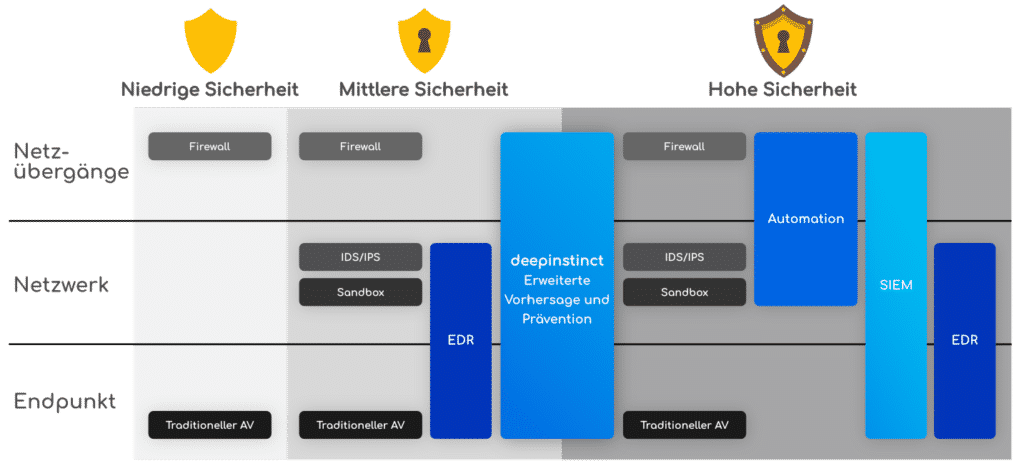

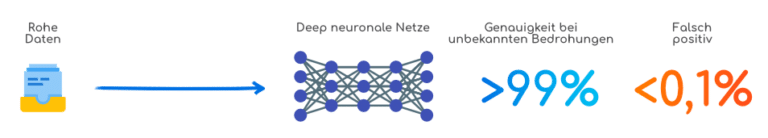

Deep Instinct ist einzige Cybersicherheitslösung auf dem Markt, die mithilfe eines End-to-End Deep Learning Frameworks unbekannte und bekannte Bedrohungen vor der Ausführung erkennt und blockiert.

Durch die Verwendung des einzigartigen End-to-End Deep Learning Frameworks erreicht Deep Instinct eine Erkennungsrate von über 99,7% und bleibt dabei durch die niedrige falsch positiv-Rate von unter 0,1% mit niedrigerem Aufwand betreibbar als vergleichbare Lösungen.